Como se Proteger do Ataque de Ransomware Como o WannaCry

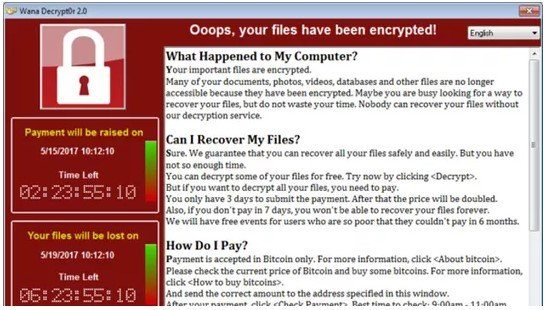

Como se proteger do ataque de Ransomware como o WannaCry? Pode-se dizer, que ninguém está totalmente livre de um ataque de vírus, mas algumas precauções, pode ajudar bastante. Vamos fazer algumas análises sobre o último grande ataque de ransomware, o WannaCry, que se espalhou pelo mundo no dia 12 de maio de 2017 e testemunhou um novo ransomware que se espalha como um worm alavancando vulnerabilidades, que foram previamente corrigidas. Enquanto as atualizações de segurança são aplicadas automaticamente na maioria dos computadores, alguns usuários e organizações podem atrasar a implantação de patches. Infelizmente, o ransomware, conhecido como WannaCry, parece ter afetado computadores que não aplicaram o patch para essas vulnerabilidades. Enquanto o ataque continua se proliferando, lembramos que você deve atualizar seus sistemas de TI caso ainda não o tenha feito.

Como começou o ataque?

As ameaças de Ransomware não se espalham rapidamente em um movimento típico, como outros worms. Ameaças como o WannaCry, também conhecido como: WannaCrypt, ou WanaCrypt0r, ou WCrypt, ou WCRY, geralmente alavancam a engenharia social ou o e-mail como método de ataque primário, confiando nos usuários que baixam e executam uma mensagem de e-mail maliciosa, principalmente com arquivos anexados. No entanto, neste caso atípico, os autores de ransomware usaram o código de exploração disponível publicamente para espalhar o WannaCry.

Devido a este código de exploração, um ransomware regular tornou-se muito poderoso, provocando um cyberattack devido as foncionalidades do worm. As características do worm permitiram que este ransomware entrasse nas máquinas, não atualizadas, apesar da correção se tornar disponível.

O código de exploração utilizado pelo WannaCry foi concebido para funcionar apenas contra sistemas Windows 7 e Windows Server 2008, ou sistemas operacionais mais antigos, sem patch de atualizações, pelo que os PCs do Windows 10 não são afetados por este ataque. As formas mais prováveis em que este ataque pode ter começado são os dois seguintes:

Chegada através de e-mails de engenharia social projetados para enganar os usuários para executar o malware e ativar a função do worm-spreading com o exploit SMB.

Infecção através de SMB que explora quando um computador não corrigido é conectado na rede de outras máquinas infectadas

Como Funciona Este Ataque de WannaCry?

A ameaça chega como um dropper, Trojan, que tem os dois componentes a seguir:

- Um componente que tenta explorar a vulnerabilidade de SMB CVE-2017-0145 em outros computadores

- O ransomware conhecido como WannaCrypt

- O dropper tenta conectar os domínios de nomes inexistentes, com API InternetOpenUrlA():

Se a conexão com os domínios for bem-sucedida, o dropper não infectará o sistema ainda mais com ransomware, ou tentará explorar outros sistemas para se espalhar. Simplesmente pára a execução. No entanto, se a conexão falhar, a ameaça prossegue para soltar o ransomware e cria um serviço no sistema.

Em outras palavras, ao contrário da maioria das infecções de malware, os administradores de TI não devem bloquear esses domínios . Observe que o malware não está protegido por proxy, portanto, um registro DNS local pode ser necessário. Isso não precisa apontar para a Internet, mas pode resolver a qualquer servidor acessível que aceitará conexões no TCP 80.

A ameaça cria um serviço chamado mssecsvc2.0 , cuja função é explorar a vulnerabilidade de SMB em outros computadores acessíveis a partir do sistema infectado:

- Nome do serviço: mssecsvc2.0

- Descrição do serviço: Microsoft Security Center 2.0 Service

- Parâmetros de serviço: “-m security”

Como o ransomware do WannaCry está afetando os Sistemas de TI de sua organização?

O componente ransomware é um dropper que contém um arquivo zip protegido por senha em sua seção de recursos. A rotina de criptografia de documentos e os arquivos dentro da pasta de arquivos .zip contêm ferramentas de suporte, uma ferramenta que descriptografa a mensagem de resgate.

Como se proteger contra o WannaCry

A maneira mais eficaz de se proteger contra o ransomware, como o WannaCry é fazer imediatamente as atualizações de segurança do Windows Update, sempre, que estas estiverem disponíveis.

Outra opção é baixar atualizações separadas se sua internet não é tão boa. Neste caso você pode baixar as atualizações críticas. Tem também a opção de entrar no site da Microsoft, procurar pelo sistema operacional que você estiver usando e clicar na versão.

No site da Microsoft existem patches para Windows Vista, Windows 7, Windows 8.1, Windows 10 e Windows Server XXX, além de praticamente todas as versões de Windows, que a Microsoft presta suporte atualmente.

Antes de baixar a atualização, verifique se o seu sistema operacional é de 32, ou 64 bits. Há também algumas soluções alternativas listadas na página que remediam o problema, como desativar o SMBv1, minimizando assim os riscos.

Outras opções de proteção sugeridas, que todos já viram por aí, mas esquecem:

- Nunca clicar em mensagens duvidosas, na caixa de entrada do seu correio eletrônico.

- Nunca clicar links nas mensagens de remetente desconhecido. Antes de fazer isso, passe o mouse sobre o link, para ver se ele é do site do remetente da mensagem.

- Nunca clicar em arquivos anexados, mesmo que o remetente seja um conhecido. Antes de fazer isso, tenha certeza, de que está esperando tal arquivo deste remetente